La version OPNsense 26.1, appelée “Witty Woodpecker”, est maintenant sortie.

C’est une mise à jour importante qui apporte plusieurs changements à l’interface, à la sécurité, à l’API et à la gestion du réseau. Ces évolutions visent à rendre le firewall plus moderne, plus automatisable et plus simple à administrer pour ceux qui passent du temps dessus.

Pare-feu et règles

Le pare-feu a été revu en profondeur :

- Les logs en direct du firewall ont été retravaillés pour être plus clairs et plus rapides à lire, ce qui facilite le diagnostic au quotidien.

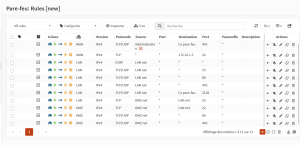

- L’interface des règles a été modernisée avec une base MVC/API pour uniformiser l’expérience d’administration.

- L’API supporte désormais le tagging pour les règles Source NAT et la gestion des règles Destination NAT (anciennement Port Forwarding), ce qui ouvre de vraies possibilités d’automatisation.

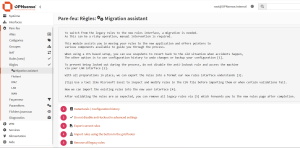

Un point important à noter : OPNsense 26.1 introduit une nouvelle interface de gestion des règles. Les règles historiques (legacy) ne disparaissent pas brutalement, mais le projet prépare progressivement leur transition vers ce nouveau framework.

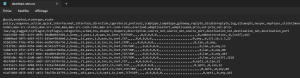

Pour éviter toute casse en production, l’équipe OPNsense a prévu un système de migration assistée. Depuis la page dédiée, il est possible d’exporter les règles existantes au format CSV, de les vérifier ou de les ajuster si nécessaire (par exemple dans Excel), puis de les importer dans la nouvelle interface.

Le principe est simple :

- Export des règles legacy au format CSV.

- Contrôle / modification éventuelle du fichier.

- Import dans la nouvelle interface basée sur le framework MVC/API.

- Validation, puis suppression des anciennes règles.

Cette approche permet une transition progressive, maîtrisée et réversible (surtout si tu utilises les snapshots ZFS ou que tu fais un backup de configuration avant manipulation).

En clair, si tu passes du temps à créer des règles ou à automatiser ta configuration, cette refonte va clairement te simplifier la vie — tout en laissant la possibilité de migrer proprement ton existant.

Visibilité et sécurité réseau

Deux nouveautés intéressantes font leur apparition :

- Q-Feeds via un plugin : intégration de flux de threat intelligence (IPs, domaines, indicateurs de compromission) directement dans le pare-feu, avec des mises à jour automatiques.

- Host Discovery : un service qui détecte automatiquement les appareils actifs sur tes réseaux, ce qui donne une meilleure visibilité de qui est connecté.

Ces ajouts renforcent le rôle d’OPNsense comme composant actif de ta sécurité réseau, et pas seulement comme simple filtre à trafic.

Mises à jour système et services

Plusieurs composants internes ont aussi évolué :

- Suricata passe en version 8 avec des améliorations du mode d’inspection inline pour l’IPS.

- DNS & DHCP : Unbound DNS peut gérer plusieurs sources de listes de blocage. Pour les nouvelles installations, dnsmasq devient le service par défaut pour DHCPv4, DHCPv6 et les Router Advertisements, ce qui améliore la cohérence côté IPv6.

- La gestion des interfaces et des Router Advertisements passe progressivement sous le framework MVC/API, rendant la configuration plus homogène.

- Le wizard de configuration continue d’être peaufiné, et plusieurs améliorations de sécurité ont été apportées à l’exécution de commandes système.

Ce sont des changements assez techniques, mais ils montrent une vraie modernisation de l’architecture interne d’OPNsense.

Alors, on met à jour ou pas ?

En homelab ou en environnement de test, ça vaut clairement le coup d’essayer pour découvrir la nouvelle interface et les possibilités d’automatisation. En production, mieux vaut prévoir un backup complet de la configuration avant la mise à jour, car certains comportements par défaut évoluent, notamment autour du DHCP et de l’IPv6 — et la migration des règles mérite d’être faite proprement.

Globalement, cette 26.1 n’est pas une simple mise à jour mineure. C’est une étape vers un OPNsense plus moderne, plus visible sur le réseau et mieux intégré dans des environnements automatisés, tout en restant fidèle à son esprit open source.

On va aller tester ça rapidement sur Proxmox. Avant d’effectuer cette mise à jour dans le menu de mise à jour d’OPNsense, je vous conseille d’effectuer un snapshot de votre VM.